Ataque DDoS

Ataque DDoS (Denegación de Servicio Distribuido) es una forma de ataque cibernético que busca interrumpir el servicio normalmente proporcionado por un servidor o red, haciendo que se saturen los recursos y sea imposible el acceso al mismo. Esto se logra inundando al objetivo con solicitudes de forma simultánea, provenientes de múltiples fuentes.

En esta era de la digitalización, los ataques cibernéticos son una realidad y cada vez más presentes. El Ataque DDoS (Denegación de Servicio Distribuido) es uno de los más comunes y peligrosos, ya que consiste en el bloqueo o saturación de un servidor o red para interrumpir el servicio normalmente proporcionado al usuario. Esto se logra haciendo llegar al objetivo un gran número de peticiones a la vez desde diferentes fuentes.

En este artículo, explicaremos con detalle qué es exactamente un ataque DDoS, sus tipos principales, medidas preventivas contra este tipo de amenaza, la mitigación en tiempo real y las consecuencias económicas que pueden acarrear.

Cómo funciona un ataque DDoS

A continuación vamos a explicar cómo funciona un ataque DDos:

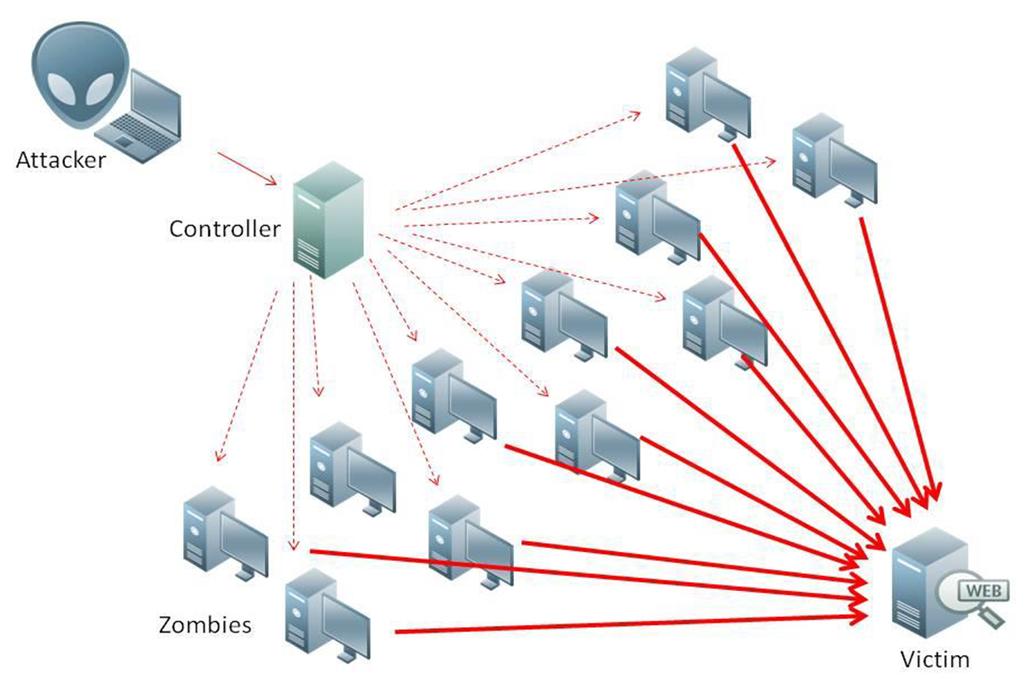

- Un hacker o grupo de hackers utiliza malware o programación maliciosa para infectar miles o incluso millones de computadoras conocidas como ‘zombies’. Estos zombies son controlados por el hacker desde su ubicación remota, sin que el usuario final lo sepa.

- El hacker entonces envía señales desde los zombies hacia el objetivo del ataque DDoS, ya sea un sitio web, servidor, red u otros recursos en línea.

- Las peticiones generadas por los zombies son tan numerosas y constantes que el servidor destino no puede procesarlas todas a la vez y se bloquea o se cae temporalmente.

- Si el objetivo del ataque es un sitio web, esto significa que los usuarios no pueden acceder al mismo y serán rechazados cada vez que intenten ingresar. Si el objetivo del ataque es un servidor u otros recursos en línea, esto significa que estarán fuera de línea hasta que finalice el ataque DDoS.

- Los hackers generalmente exigen rescate monetario a cambio del fin del ataque. Si sus demandas no son cumplidas, entonces ellos mantienen la sobrecarga hasta obtener lo que quieren.

Tipos de ataques DDoS

Los ataques DDoS (Denial of Service) son una de las amenazas más comunes en la actualidad para cualquier negocio con presencia en línea. Estos ataques intentan sobrecargar un sistema de información, bloqueando su acceso a los usuarios legítimos. Existen diferentes tipos de ataques DDoS que se pueden clasificar según el objetivo y la técnica utilizada.

Ataque por saturación:

- Ataque UDP Flood. Se crean paquetes UDP masivamente dirigidos a un servidor con el fin de saturarlo y bloquearlo.

- Ataque ICMP Flood. Esta técnica envía paquetes ICMP/Ping masivamente al objetivo para saturarlo y evitar que establezca nuevas conexiones.

- Ataque SYN Flood. Esta técnica envía tráfico TCP sin respuesta al servidor para bloquear sus recursos.

Ataque por explotación:

- Ataque Ping of Death. Esta técnica consiste en enviar paquetes ICMP/Ping muy grandes al objetivo con el fin de sobrepasar los límites permitidos por el protocolo IP e inutilizarlo.

- Ataque Teardrop Attack. Consiste en fragmentar los paquetes de datos en segmentos que no pueden ser reensamblados correctamente, provocando caídas del servidor.

- Explotación de vulnerabilidades del sistema operativo o aplicaciones subyacentes (vulnerabilidad buffer overflow). El atacante explota vulnerabilidades del sistema operativo o aplicaciones para crear tráfico malicioso que consumirá recursos del sistema hasta su caída.

Medidas preventivas contra ataques DDoS

Los ataques DDoS son una de las mayores amenazas para la seguridad informática y se han vuelto cada vez más sofisticados. Por esta razón, es muy importante estar al tanto de las medidas preventivas que se pueden tomar para prevenir este tipo de ataques. Aquí hay algunas recomendaciones que le ayudarán a protegerse.

- Utilice herramientas de prevención DDoS. Existen varias herramientas y servicios en línea disponibles para ayudarle a identificar y bloquear los ataques DDoS antes de que lleguen a su red. Estas herramientas pueden filtrar el tráfico sospechoso antes de que llegue a su servidor o red, lo que lo ayuda a evitar el caos del ataque.

- Monitoree su tráfico web. Monitoree sus registros web y revise regularmente el tráfico entrante para detectar actividades sospechosas o anormales. Esto le permitirá identificar posibles intentos de ataque antes de que tengan éxito y tomar medidas preventivas adecuadas.

- Bloquee los puertos no utilizados. Si hay puertos abiertos en su servidor, esto significa que están expuestos a la posibilidad de ser explotados por los hackers durante un ataque. Por lo tanto, es importante bloquear todos los puertos no utilizados para evitar posibles vulnerabilidades en la seguridad.

- Use un firewall inteligente. Un buen firewall puede detectar patrones anómalos o anomalías en el tráfico entrante y bloquear automáticamente cualquier actividad sospechosa antes de que llegue al servidor web o red interna. Un buen firewall también controla los paquetes IP entrantes y bloquea aquellos con direcciones IP sintéticas o maliciosas, evitando así el acceso no autorizado al servidor web o red interna.

- Utilice contraseñas robustas. Las contraseñas robustas son claves únicas e inquebrantables diseñadas para mantener alejado al intruso incluso si descubren sus credenciales iniciales. Deben contener letras, números y caracteres especiales y cambiarse regularmente para mantenerse seguros frente a los ciberdelincuentes más avanzados.

Mitigación de ataques DDoS en tiempo real

La mitigación de ataques DDoS en tiempo real es uno de los mejores métodos para protegerse contra grandes cantidades de tráfico malicioso. Esta técnica identifica y elimina el tráfico malicioso antes de que llegue a su destino, proporcionando un nivel de seguridad altamente efectivo. Esta capacidad permite proteger a la red, los sistemas y los datos incluso si el ataque se intensifica con el tiempo.

Para ello existen varias herramientas que permiten detectar y bloquear los intentos maliciosos en tiempo real. Estas incluyen:

- Firewall avanzado.Esta herramienta es capaz de filtrar y analizar paquetes basados en reglas predefinidas para reconocer posibles amenazas.

- Detección heurística. Esta herramienta puede reconocer patrones anormales en el flujo de tráfico que podrían indicar un intento malicioso.

- Sistema distribuido de detección y defensa (DDoS). Este sistema monitoriza constantemente el tráfico entrante para detectar actividades anómalas. Cuando se detectan amenazas, se bloquean automáticamente.

- Red privada virtual (VPN). Esta herramienta puede encriptar todo el tráfico entrante, lo que impide a los hackers acceder a la información sensible almacenada en la red.

Todas estas herramientas pueden ayudar a prevenir y mitigar ataques DDoS en tiempo real al identificarlos rápidamente antes de que causen daños significativos o interrumpan las operaciones normales del servicio o sitio web objetivo. Para garantizar la efectividad del sistema, es importante mantener actualizados todos los componentes relacionados con la seguridad para evitar cualquier vulnerabilidad potencialmente explotable por parte del atacante.

Consecuencias y costes asociados a un ataque DDoS

Las consecuencias y costes asociados a un ataque DDoS son variados y pueden ser muy graves. Estas son algunas de las principales:

- Pérdida de ingresos. Los ataques DDoS pueden bloquear el acceso a webs y servicios, lo que significa que los usuarios no tienen forma de realizar compras o interactuar con la marca. Esto se traduce en importantes pérdidas de ingresos para la empresa.

- Daños en la reputación. Si una web no está disponible durante mucho tiempo, sus usuarios comenzarán a perder confianza en la marca, lo que tendrá un efecto negativo en su imagen.

- Coste por restauración. Recuperarse de un ataque DDoS lleva tiempo y dinero, incluyendo gastos para contratar expertos informáticos especializados y adquirir herramientas adecuadas para evitar futuros ataques del mismo tipo.

- Pérdida de datos. Existe el riesgo potencial de que los hackers consigan acceder a información sensible durante un ataque DDoS, como números de tarjetas o datos personales sensibles, lo que es muy grave para cualquier empresa.

- Costes legales. Los costes legales asociados con un ataque DDoS pueden ser enormes si hay daños significativos causados por el incidente, ya sea por fallas internas o por violaciones a la ley local vigente sobre privacidad y protección de datos personales.

- Dual Boot - 07/07/2023

- DSL (Línea de suscriptor digital) - 07/07/2023

- Desnormalización de una base de datos - 07/07/2023